今天一打开电脑,天哪,中毒了...

落雪木马~专门盗取帐号的~~~~~~幸亏开机进任务管理器发现了这个WINLOGON.EXE不同于小写正常进程的名字...上网一查,晕了...杀毒软件没有升级不能发现,自己手动清除了半天,总算干净了...赶快升级杀毒软件,哼,可恶的病毒![sad]

下面是有关这个病毒的资料:

最近网上正在流窜这一类木马-游戏大盗,KV 报病毒名: Trojan/PSW.GamePass ,这类木马还有一个好听的别名:落雪木马,呵呵,在浪漫的名称背后隐藏的是一双冰冷狡诈的眼睛!如果你正在打网络游戏,并且中了这种木马话,那么你的 IC,IP,IQ卡,游戏帐号和密码,也就统统告诉它密码了!

游戏大盗 Trojan/PSW.GamePass ,落雪木马由VB 语言编写,一般加的是 nSPack 3.1 的壳,也就是通常所说的北斗壳(North Star),该木马文件图标一般是红色的,很像网络游戏的登陆器。如图:

落雪木马可以盗取包括魔兽世界,传奇世界,征途,梦幻西游,边锋游戏在内的多款网络游戏的帐号和密码,对网络游戏玩家的游戏装备构成了极大的威胁。

病毒行为分析:

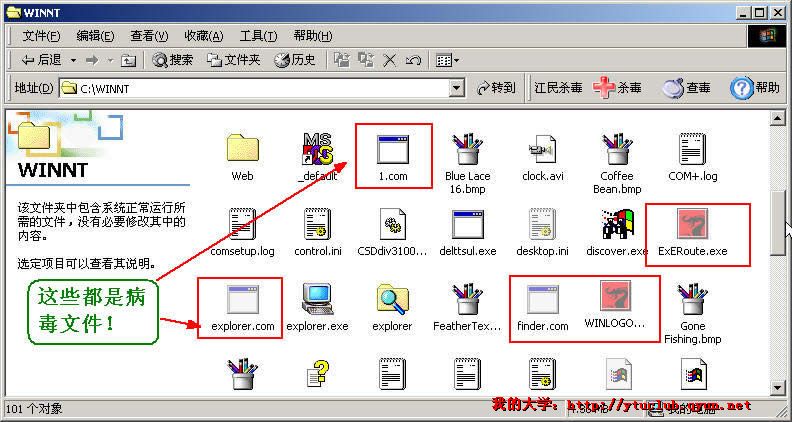

病毒运行后,将创建下列文件(以Windows XP 系统为例):c:\program files\common files\iexplore.pif, 47274字节

c:\program files\internet explorer\iexplore.com, 47274字节

c:\windows\1.com, 47274字节

c:\windows\debug\debugprogram.exe, 47274字节

c:\windows\exeroute.exe, 47274字节

c:\windows\explorer.com, 47274字节

c:\windows\finder.com, 47274字节

c:\windows\winlogon.exe, 47274字节

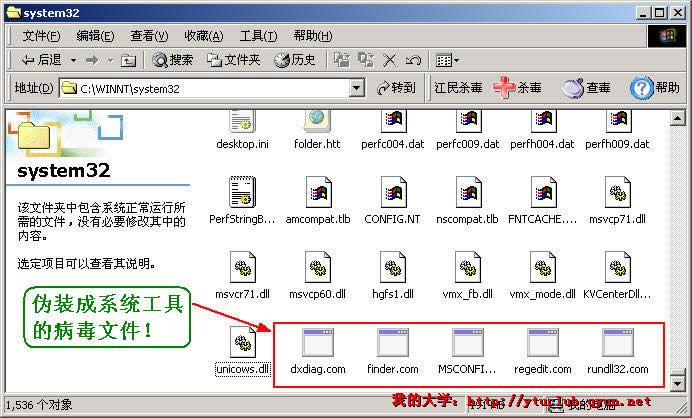

c:\windows\System32\command.pif, 47274字节

c:\windows\System32\dxdiag.com, 47274字节

c:\windows\System32\finder.com, 47274字节

c:\windows\System32\msconfig.com, 47274字节

c:\windows\System32\regedit.com, 47274字节

c:\windows\System32\rundll32.com, 47274字节在注册表中添加下列启动项:

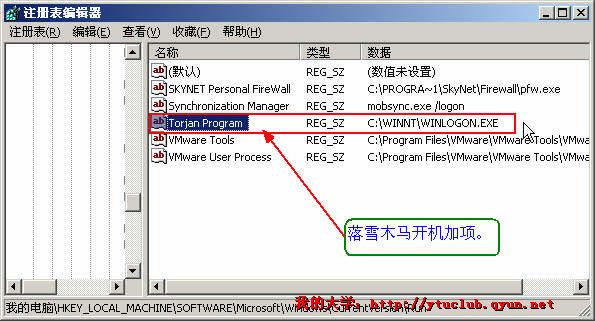

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run]

"Torjan Program" = %WinDir%\winlogon.exe[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Winlogon]

"Shell" = explorer.exe 1这样,在Windows启动时,病毒就可以自动执行。

病毒通过修改下列注册表键值,改变IE默认主页等信息:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Internet Explorer\Main]、"Check_Associations" = no

病毒通过修改下列注册表键值,修改文件关联:

[HKEY_CLASSES_ROOT\dunfile\shell\open\command]

"" = %systemroot%\system32\rundll32.com netshell.dll,invokedunfile %1[HKEY_CLASSES_ROOT\file\shell\open\command]

"" = rundll32.com url.dll,fileprotocolhandler %l[HKEY_CLASSES_ROOT\htmlfile\shell\open\command]

"" = "c:\program files\internet explorer\iexplore.com" -nohome这样,用户打开任何dun html文件,都会再次运行病毒程序。

该木马会生成很多文件,并且文件的大小都是一样的,这可能就是落雪木马名称的由来吧!其实这些文件都是同一个文件,只是文件名称不同而已。生成的病毒文件模拟成正常的工具名称,只是扩展名该成了 .com,这是利用了Windows操作系统执行.com文件的优先级比EXE文件高的特性,当用户调用 Msconfig.exe的时候,一般习惯上输入 Msconfig,而这是执行的并不是微软的Msconfig.exe程序,而是病毒文件 Msconfig.com ,可见病毒作者的“良苦用心”。

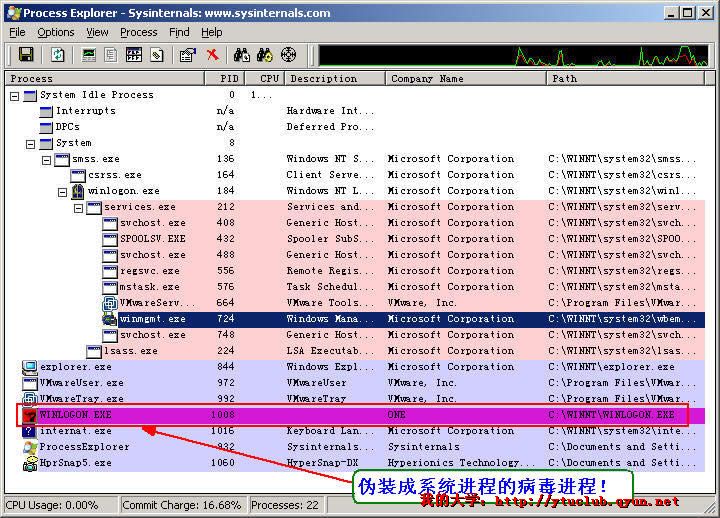

落雪木马会创建一个名为winlogon.exe 的进程,这个进程的路径是c:\windows\winlogon.exe,以此来迷惑用户。

落雪木马文件分布如下:

落雪木马会创建以下键值实现开机自启动:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run]

"Torjan Program"="C:\\WINNT\\WINLOGON.EXE"

注册表位置如图:

落雪木马还有一个很特别的地方,就是这个木马不仅仅感染C盘,还会在D 盘中也留下木马文件

autorun.inf 文件是一个自动运行的脚本程序,里面内容如下,

[autorun]

OPEN=D:\pagefile.pif

很明显,即便是用户中毒之后将C盘的病毒杀干净了,一旦双击D盘还会重新感染落雪木马,可见这个木马的作者利用了人门很多操作习惯上的漏洞。

手动解决方法(总结+参考):

这些病毒文件绝大多数都是显示为系统文件和隐藏的,所以要在文件夹选项里打开显示隐藏文件。

头号文件!WINLOGON.EXE!做了下面工作目的就是要干掉她!!!

C:\Windows\WINLOGON.EXE

这个在进程里可以看得到,有两个,一个是真的,一个是假的。

真的是小写winlogon.exe,而假的是大写的WINLOGON.EXE,用户名是你自己的用户名。

这个文件在进程里是中止不了的,说是关键进程无法中止,搞得跟真的一样!就连在安全模式下它都会

呆在你的进程里!杀毒开始:

看一下其中一个文件的修改日期,然后用“搜索”搜这天修改过的文件,相同时间的肯定会出来一大堆的, 连系统还原夹里都有!!这些文件会自己关联的,要是你删了一部分,不小心运行了一个,或在开始-运行里运行msocnfig,command,regedit这些命令,所有的这些文件全会自己补充回来!知道了这些文件,首先关闭可以关闭的所有程序,打开程序附件里头的WINDOWS资源管理器,并在上面的工具里头的文件夹选项里头的查看里设置显示所有文件和文件夹,取消隐藏受保护操作系统文件,然后打开开始菜单的运行,输入命令 regedit.exe,进注册表,到

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows\CurrentVersion\Run

里面,有一个Torjan pragramme,这个明摆着“我是木马”,删!!

然后注销!重新进入系统后,打开“任务管理器”,看看有没rundll32,有的话先中止了。

到D盘(注意不要双击进入!否则又会激活这个病毒)右键,选“打开”,把autorun.inf和pagefile.com删掉,然后再到C盘把上面所列出来的文件都删掉!中途注意不要双击到其中一个文件,否则所有步骤都要重新来过! 然后再注销。

把那些文件删掉后,所有的exe文件全都打不开了,运行cmd也不行。到C:\Windows\system32 里,把cmd.exe文件复制出来,比如到桌面,改名成cmd.com 嘿嘿 我也会用com文件,然后双击这个COM文件

然后行动可以进入到DOS下的命令提示符。

再打入以下的命令:

assoc .exe=exefile (assoc与.exe之间有空格)

ftype exefile="%1" %*

这样exe文件就可以运行了。 如果不会打命令,只要打开CMD.COM后复制上面的两行分两次粘贴上去执行就可以了。

弄完这些之后,在开机的进入用户时可能会有些慢,并会跳出一个警告框,说文件"1"找不到。(应该是Windows下的1.com文件。),最后用上网助手之类的软件全面修复IE设置

最后说一下怎么解决开机跳出找不到文件“1.com”的方法:

在运行程序中运行“regedit”,打开注册表,在

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\

Windows NT\CurrentVersion\Winlogon]中

把"Shell"="Explorer.exe 1"恢复为"Shell"="Explorer.exe"

上述方法可以参考,或者你可以下载kv落雪专杀(下面提供)

http://www.jiangmin.com/download/TrojanKiller.exe

杀完毒,好累,已经到中午了~~~重启机器又出毛病了,忍无可忍~~~

进安全模式,把机器调整一下,再重启正常进入,好了,还是不断有错误提示,拿xp管家把所有文件都重新注册一遍,总算“比较”太平了~~~希望病毒不会再来了...

ps,瑞星今天第一次发布了今年的黄色(三级)安全警报,利用微软刚刚发布的MS06-040高危漏洞进行传播,可能会大规模爆发。http://it.rising.com.cn/Channels/Info/Virus/2006-08-14/1155523580d37075.shtml

希望大家尽快去微软下载补丁http://www.microsoft.com/china/technet/security/bulletin/MS06-040.mspx